De nos jours, le pentest (ou test de pénétration) devient une méthode incontournable pour toute organisation souhaitant évaluer la robustesse de son système informatique. Il consiste à simuler une attaque réelle, ciblant volontairement une cible définie, dans le but d’identifier les vulnérabilités exploitables par des acteurs malveillants. L’objectif est clair : anticiper les failles de sécurité, mesurer les impacts potentiels d’une intrusion réussie, et mettre en place les mesures correctives adaptées. Ce test d’intrusion repose sur des techniques avancées reproduisant les comportements des cybercriminels, pour offrir une vision concrète de l’exposition au risque.

I/ Qu'est-ce qu'un pentest ? Pourquoi en réaliser ?

Réaliser des tests d’intrusion est aujourd’hui une étape incontournable pour toute entreprise soucieuse de la sécurité de son système informatique. En simulant une attaque réelle menée par un pentester (ou pentesteur) à l’aide d’outils et de techniques similaires à ceux des cybercriminels, les tests d’intrusion permettent d’identifier précisément les vulnérabilités présentes dans un système avant qu’elles ne soient exploitées par des attaquants malveillants.

Chaque test cible une zone précise de l’infrastructure (applications web, réseau, Active Directory, etc.) selon des types de tests bien définis (interne, externe, boîte noire, grise ou blanche). Cette approche proactive offre une évaluation concrète du niveau de sécurité et des réactions possibles face à une attaque ciblée.

L’objectif final est de produire un rapport détaillé, dans lequel sont recensées les failles identifiées, leur niveau de criticité, ainsi que les recommandations de remédiation. Ce rapport devient un véritable outil stratégique pour renforcer la posture de sécurité de l’entreprise et prioriser les actions de correction. En l’absence de tels tests, les failles restent invisibles jusqu’à ce qu’elles soient exploitées, exposant l’organisation à des pertes financières, juridiques et de réputation.

II/ Les tests d'intrusion sont-ils importants pour la sécurité informatique de l'entreprise et la détection des vulnérabilités ?

Ne pas réaliser de tests d’intrusions expose les entreprises à des risques majeurs en matière de sécurité informatique. L’une des menaces prédominantes est l’absence de défense efficace contre les accès non autorisés. En l’absence de mesures de sécurité adéquates, les failles de sécurité demeurent non détectées, offrant ainsi aux cybercriminels une opportunité facile pour infiltrer les systèmes et compromettre des données sensibles. Des acteurs malveillants peuvent altérer, supprimer ou exfiltrer des données cruciales, générant ainsi des répercussions dévastatrices sur la confidentialité des informations et la confiance des clients.

De plus, en cas de compromission, les serveurs peuvent être utilisés comme des relais pour amplifier ces attaques, faisant ainsi partie intégrante d’un réseau de dispositifs compromis. Il est impératif pour les entreprises et organisations de reconnaître ces risques potentiels et de mettre en œuvre des tests d’intrusion réguliers pour garantir la résilience de leurs systèmes face aux attaques en constante évolution.

III/ Les différents types de pentest en cybersécurité : web ou applicatif, active directory... en boite blanche, grise ou noire avec rapport

Les tests d’intrusion, ou pentests, se déclinent en plusieurs types, chacun répondant à un objectif précis selon le service ou le système informatique ciblé. Ils s’appuient sur des méthodes et outils spécifiques, simulant une véritable cyberattaque dans des conditions encadrées. Ces tests d’intrusion permettent d’identifier les failles de sécurité avant qu’elles ne soient exploitées par des attaquants malveillants.

Parmi les tests les plus courants :

-

- Le pentest applicatif ou web examine attentivement un site web ou une application, mettant l’accent sur la sécurité des bases de données et des interfaces utilisateur. L’objectif est d’identifier et de résoudre les vulnérabilités susceptibles d’être exploitées par des attaquants.

- Le pentest Red Team, également connu sous le nom de « Red Teaming », simule une attaque réelle en testant proactivement les défenses d’un système ou d’un réseau pour identifier les vulnérabilités, évaluer la résilience et améliorer la préparation face aux menaces potentielles

- Le pentest Active Directory évalue la sécurité du service de gestion des utilisateurs de Microsoft en identifiant les vulnérabilités exploitables liées à l’authentification, aux autorisations et à la gestion des utilisateurs au sein de l’infrastructure.

- Le pentest infrastructures et réseaux évalue la sécurité des systèmes informatiques en identifiant les vulnérabilités exploitables au niveau des réseaux , des serveurs et des dispositifs connectés, visant à renforcer la résilience contre d’éventuelles attaques.

- Le pentest sans-fil examine la sécurité des réseaux sans fil à travers les points d’accès, les routeurs, cherchant à identifier et à corriger les vulnérabilités pour renforcer la protection contre les attaques. Il évalue la résilience du réseau aux intrusions potentielles et aux menaces liées aux connexions sans fil.

Chaque pentest peut être réalisé selon trois méthodes d’approche. Chacunes de ces méthodes représente un niveau d’accès plus ou moins important aux informations et à l’entreprise :

-

- En boîte noire (Black Box) : Le pentester simule un vrai piratage. Il parcourt internet à la recherche d’informations publiques sur sa cible, et agit comme un attaquant anonyme !

- En boîte blanche (White Box) : Le pentester a, cette fois, une casquette d’auditeur. On lui fournit toutes les informations sur sa cible (code source, configurations…) Il peut alors se permettre d’avoir une analyse plus approfondie.

- En boîte grise (Grey Box) : L’auditeur se met dans la peau d’un utilisateur légitime de l’organisation. Il dispose de quelques informations sur la surface de l’audit.

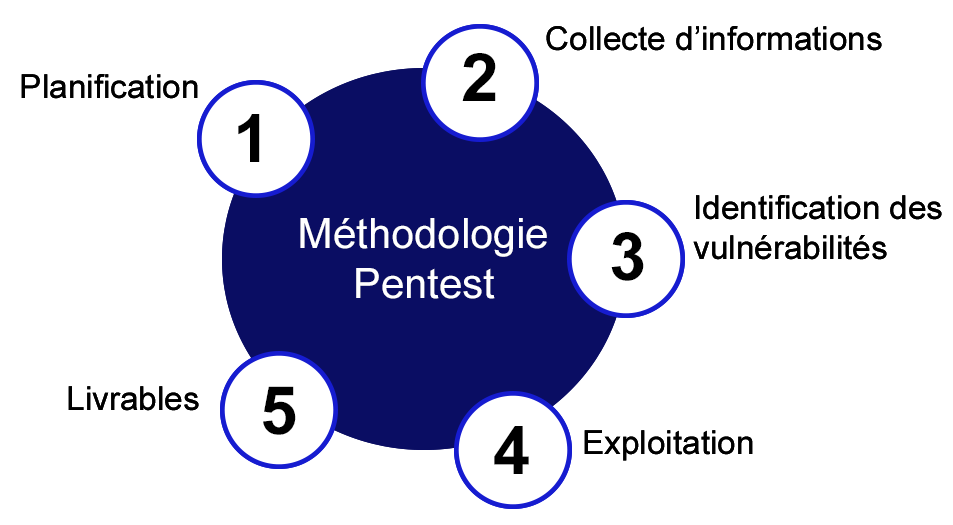

IV/ Audit de sécurité : Quelles sont les 5 phases et étapes d'un pentest ?

Un test d’intrusion suit une méthodologie rigoureuse en cinq étapes, indispensables pour garantir la qualité et la pertinence de l’audit de sécurité. Chacune de ces phases permet au testeur (ou pentester) de simuler au plus près une attaque réelle sur les services, systèmes ou données d’une entreprise, tout en restant dans un cadre encadré et éthique :

-

Définition du périmètre

Lors d’une réunion avec le client, le testeur précise les contours de l’audit : quels services ou systèmes tester, quelles technologies sont en place, et quelles sont les limites à respecter. Cette phase pose les bases de l’audit et oriente la stratégie à suivre. -

Collecte d’informations utiles

Le pentester rassemble toutes les informations utiles sur la cible : adresses IP, ports ouverts, technologies utilisées, configurations visibles… Cela permet de construire une cartographie claire du périmètre défini. -

Identification des vulnérabilités

En s’appuyant sur les données collectées, le testeur recherche des failles potentielles dans les systèmes ou applications. Il utilise des outils automatisés, mais aussi des analyses manuelles, pour détecter toute faiblesse exploitable. -

Exploitation

Une fois les vulnérabilités identifiées, elles sont exploitées dans des conditions contrôlées afin de démontrer leur impact. L’objectif est d’évaluer jusqu’où un véritable attaquant pourrait aller dans le système. -

Remise d’un rapport final

L’audit se conclut par un rapport détaillé. Celui-ci inclut un résumé des actions menées, les méthodologies utilisées, des preuves d’exploitation (POC), et surtout des recommandations de remédiation pour corriger les failles découvertes.

V/ Quel est le coût d’un test d’intrusion (pentest) ?

Le coût d’un pentest varie en fonction de plusieurs critères, notamment la taille de l’entreprise, la complexité du système informatique à auditer, et surtout, le type de test d’intrusion souhaité : pentest web, applicatif, Active Directory, infrastructure réseau, etc. Chaque mission répond à un but précis, avec une méthodologie et des étapes spécifiques, allant de la reconnaissance à la remise d’un rapport détaillé.

Chez Aphelio, nous proposons un large panel de tests d’intrusion adaptés à vos besoins, quelle que soit la sensibilité de vos données ou la maturité de votre sécurité informatique. Mais un pentest n’est qu’un des nombreux audits de cybersécurité possibles. Il peut être pertinent, selon votre situation, de réaliser aussi un audit de configuration ou un diagnostic cybersécurité plus global.

Nous vous invitons à découvrir nos différents services d’audit ou à nous contacter directement pour définir ensemble l’approche la plus adaptée à votre entreprise et à votre budget.

Découvrez nos autres articles